La xifra indesxifrable

Vigenère: quan una bona idea és segura… i quan no

Introducció

La xifra de Vigenère té una història curiosa: durant molt de temps va ser considerada tan robusta que es va guanyar el sobrenom de "la xifra indesxifrable" (le chiffre indéchiffrable). Avui sabem que això no és cert en general, però també sabem una altra cosa encara més interessant: si s'aplica amb unes condicions molt estrictes, la idea de fons pot arribar a ser teòricament inviolable.

En aquest post veurem per què la xifra de Vigenère va semblar indestructible, quin és el seu punt feble real, i en quin cas límit podem parlar (de debò) d'un xifrat "indesxifrable".

Un breu apunt històric

La xifra de Vigenère s'inscriu en una llarga tradició d'intents per millorar la seguretat dels xifrats clàssics. Ja al segle XV, autors com Leon Battista Alberti havien intuït la necessitat d'utilitzar més d'un alfabet per evitar els patrons evidents dels xifrats simples.

Al segle XVI, Blaise de Vigenère va sistematitzar aquesta idea i la va descriure a la seva obra Traicté des chiffres, ou Secrètes manières d'escrire (1586). Tot i que el mètode no era completament original, el seu tractat va contribuir decisivament a popularitzar-lo i a fixar-ne l'ús.

Durant segles, la xifra de Vigenère va ser utilitzada en contextos diplomàtics i militars, i va gaudir d'una reputació de seguretat molt superior a la dels xifrats monoalfabètics. No va ser fins al segle XIX que es van desenvolupar tècniques sistemàtiques per atacar-la quan la clau es repetia, posant fi al mite de la seva inviolabilitat.

Aquest recorregut històric mostra un patró recurrent en criptografia: les idees avancen, però la criptoanàlisi també. Cada sistema és fill del seu temps i de les eines disponibles per defensar-lo... i per atacar-lo.

La idea clau: xifrat polialfabètic

Molts xifrats clàssics són monoalfabètics: una lletra del text original sempre es transforma en la mateixa lletra xifrada. Això fa que l'anàlisi de freqüències sigui molt efectiva: si una lletra és molt habitual en una llengua, acabarà destacant també al text xifrat.

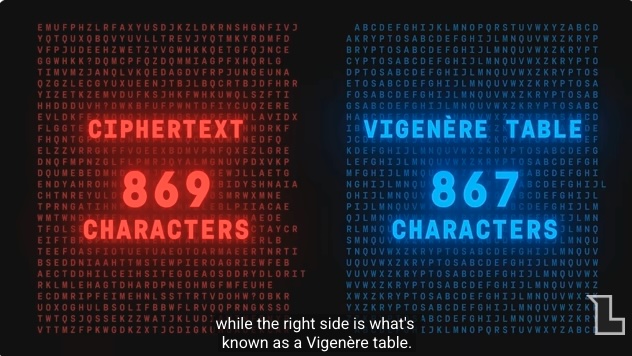

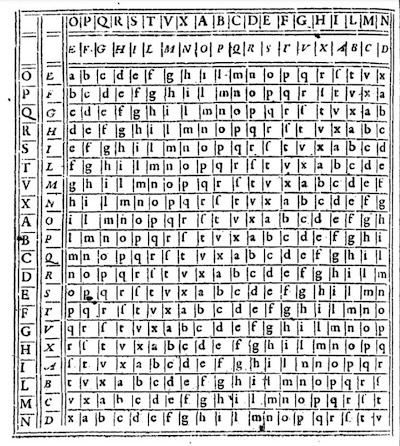

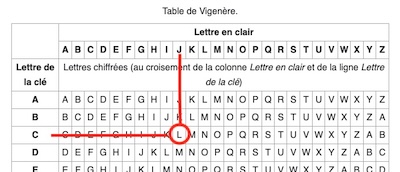

La xifra de Vigenère introdueix un canvi crucial: en lloc d'un sol alfabet, utilitza diversos alfabets. En pràctica, això es pot implementar amb la coneguda "taula de Vigenère", i una clau que determina quin alfabet s'aplica a cada posició del missatge.

Això trenca molts patrons visibles i fa que l'atac clàssic per freqüències deixi de funcionar "tal qual".

Per què va semblar "indesxifrable"

Quan la clau és prou llarga i no té patrons evidents, el text xifrat perd bona part de les regularitats que delaten un xifrat senzill. Durant segles, amb missatges sovint curts i amb recursos limitats, la xifra de Vigenère podia resistir bastant bé.

Però el "miracle" s'aguanta sobre una condició que sovint no es compleix a la vida real: la clau es repeteix.

El punt feble: la repetició de la clau

Quan una clau és curta, s'ha de repetir moltes vegades al llarg del missatge. Aquesta repetició crea periodicitats que, amb tècniques de criptoanàlisi, es poden detectar.

Un dels camins clàssics per fer-ho és el mètode Kasiski, que ajuda a deduir la longitud probable de la clau. Un cop sabem (o aproximem) aquesta longitud, podem "alinear" el text xifrat i tornar a convertir el problema en diversos subproblemes semblants a xifrats monoalfabètics.

També és interessant recordar que, al segle XIX, figures com Charles Babbage van mostrar que aquests xifrats polialfabètics continuaven sent vulnerables quan la clau era reutilitzada i, per tant, generava estructura.

Quan sí que és inviolable: clau aleatòria, llarga i d'un sol ús

Ara ve el matís important: el cas límit on l'etiqueta "indesxifrable" pot tenir sentit.

Si la clau és:

- tan llarga com el missatge,

- completament aleatòria,

- i només s'utilitza una vegada,

aleshores entrem en el terreny del bloc d'un sol ús (one-time pad), que té una propietat excepcional: si s'aplica correctament, es pot demostrar que és irrompible.

Això no és "Vigenère clàssic" (perquè Vigenère normalment pressuposa una clau que es repeteix), però sí que és una manera molt bona d'entendre el límit: la mateixa intuïció criptogràfica pot ser feble o perfectament segura segons com fem servir la clau.

Extensions modernes de la xifra de Vigenère

En els darrers anys s’han publicat diversos treballs que intenten millorar la xifra de Vigenère corregint els seus punts febles clàssics. El problema principal és ben conegut: la repetició de la clau introdueix periodicitat, i aquesta periodicitat permet aplicar tècniques de criptoanàlisi com l’anàlisi de freqüències o el càlcul de l’índex de coincidència.

Una de les línies més habituals d’aquests estudis consisteix a allargar la clau fins a fer-la tan llarga com el text original, eliminant així qualsevol repetició. Aquesta estratègia resol efectivament el problema de la periodicitat, però situa el sistema molt a prop —conceptualment— del que es coneix com a one-time pad, un esquema estudiat formalment al segle XX.

Alguns d’aquests treballs proposen generar la clau mitjançant generadors pseudoaleatoris (PRNG) i ampliar l’alfabet utilitzat fins a incloure desenes o centenars de caràcters, amb l’objectiu de poder xifrar textos moderns que contenen números, símbols i caràcters especials. Des d’un punt de vista pràctic, això facilita l’ús de l’algorisme i redueix patrons visibles al text xifrat.

Les avaluacions solen basar-se en proves estadístiques, com ara l’anàlisi de freqüències, el test mono-bit o el càlcul de l’índex de coincidència (IC). En aquests experiments, els textos xifrats obtinguts amb aquestes modificacions mostren valors d’IC baixos, propers als d’una cadena aleatòria, i clarament diferents dels xifrats monoalfabètics clàssics.

Tanmateix, cal fer un matís important: utilitzar un PRNG no equival a disposar d’aleatorietat perfecta. A diferència del one-time pad teòric, on la clau és completament aleatòria i d’un sol ús, un sistema basat en pseudoaleatorietat ofereix una seguretat computacional, però no demostrable des del punt de vista teòric.

Aquests intents moderns mostren fins a quin punt la idea original de Vigenère era encertada, però també evidencien un patró recurrent en criptografia: quan un algorisme necessita transformar-se profundament per ser segur, sovint el que estem fent no és tant millorar-lo, sinó reinterpretar-lo amb conceptes propis de la criptografia moderna.

Altres usos pràctics (més enllà de la criptografia clàssica)

Tot i que la xifra de Vigenère i les seves extensions no s'utilitzen avui dia per protegir informació crítica, algunes de les idees que introdueixen —com ara la transformació reversible d'un text o la generació de cadenes aparentment aleatòries— tenen aplicacions pràctiques en contextos quotidians.

1. Ofuscació de noms de fitxers

En alguns casos no es tracta de protegir un fitxer contra un atacant, sinó simplement d'evitar que el seu contingut sigui evident a primera vista.

Per exemple, un fitxer amb nom:

factura-client-joan-garcia.pdfpot revelar informació sensible només pel nom. Mitjançant una ofuscació simple, aquest mateix fitxer podria passar a dir-se:

F8kP2M7QxA.pdfEl contingut no està xifrat, però el nom deixa de ser informatiu per a tercers. Això és especialment útil en repositoris compartits, còpies de seguretat o enviaments per correu electrònic.

2. Pseudonimització d'identificadors

En entorns de proves, anàlisi o demostracions, sovint es vol treballar amb dades reals sense exposar identitats.

Per exemple, en lloc de mostrar:

Client: Maria Soler

Projecte: Reforma escola Sant Jordi Client: C-4F9A7

Projecte: P-82KQ3 3. Enllaços i recursos menys previsibles

Un altre ús pràctic és generar noms o identificadors que no es puguin endevinar fàcilment.

Per exemple, en lloc d'un enllaç com:

/documents/pressupost-final.pdfes pot utilitzar:

/documents/X7mQ9L2p.pdfAixò no substitueix un sistema d'autenticació, però redueix molt el risc que algú accedeixi a un recurs simplement "provant noms".

4. Compartició interna i treball col·laboratiu

En equips grans o en entorns compartits, els noms de fitxer poden circular fora del seu context original.

Un nom massa explícit pot generar confusions o exposar informació fora de lloc. Utilitzar noms ofuscats ajuda a:

- evitar interpretacions errònies,

- reduir filtracions accidentals,

- mantenir una certa neutralitat del contingut fins que s'obre el fitxer.

Un matís important

En tots aquests casos parlem d'ofuscació, no de seguretat criptogràfica forta. L'objectiu no és resistir un atac deliberat, sinó:

- reduir la informació exposada,

- evitar curiositat accidental,

- i millorar les bones pràctiques de gestió de dades.

Aquesta distinció és important: ofuscar pot ser molt útil, però no substitueix un xifrat real quan la confidencialitat és crítica.

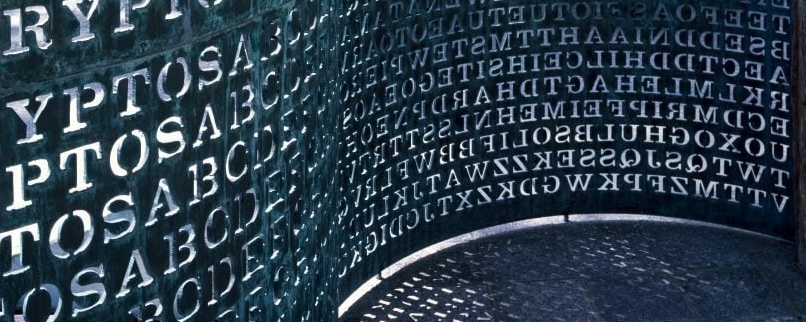

Kryptos: el codi del milió de dòlars

Un dels exemples més coneguts de l’ús modern de xifrats clàssics és Kryptos, una escultura situada als jardins de la Central Intelligence Agency (CIA), a Langley (Virgínia). L’obra, creada el 1990 per l’escultor Jim Sanborn, conté quatre missatges xifrats gravats en una gran làmina de coure.

Tres d’aquests missatges (K1, K2 i K3) han estat desxifrats i utilitzen, entre altres tècniques, variants de la xifra de Vigenère. El quart, conegut com a K4, continua sense una solució pública confirmada, tot i dècades d’anàlisi per part de criptògrafs professionals i aficionats.

El 2025, el misteri va fer un gir inesperat quan l’autor va subhastar l’arxiu privat amb la informació necessària per entendre K4, que es va vendre per prop d’un milió de dòlars. Aquest cas il·lustra com una tècnica criptogràfica del segle XVI pot continuar viva avui, no només en l’àmbit acadèmic, sinó també en l’art, la cultura popular i l’imaginari de les agències d’intel·ligència.

Conclusió

La xifra de Vigenère no és "indesxifrable" en general, però la seva història és una lliçó molt actual: en criptografia, la seguretat no depèn només de l'algorisme, sinó sobretot del model d'ús.

Una bona idea aplicada amb claus curtes i repetides acaba filtrant patrons. En canvi, quan la clau és realment aleatòria, tan llarga com el missatge i d’un sol ús, el xifrat pot ser teòricament inviolable: ni tan sols amb potència de càlcul il·limitada és possible deduir el text original a partir del text xifrat.

Enllaços i referències

- Polyalphabetic Ciphers before 1600

- A Modified Key Generation Scheme of Vigenère Cipher Algorithm using Pseudo-Random Number and Alphabet Extension

- Outil: Chiffre de Vigenère

- Le chiffre de Vigenère

Vídeos:

- Cómo se ataca por Kasiski la cifra de Vigenère?

- Seguridad Informática I - Cifrado de Vigenere

- Criptografía. Método Vigenere. Como funciona

- CIFRADO VIGENERE | ALGORITMOS CRIPTOGRÁFICOS | SEGURIDAD INFORMÁTICA | CLAVE PÚBLICA | EXCEL

- Descifrando El Código Imposible | Kryptos

- Píldora formativa 20: ¿Cómo se ataca por Kasiski la cifra de Vigenère?

Bibliografia:

- Traicté des chiffres, ou secrètes manières d'escrire (Google Books)

- Polyalphabetic Ciphers before 1600

Podcast:

Annexos

Utilitat per a xifrar i desxifrar amb una taula de Vigenère

Una opció moderna per utilitzar la xifra de Vignère